Percobaan

C.1. Network scan

Langkah

percobaan

1.

Jalankan nmap dengan

menggunakan option : -sL .

a.

Ada berapa host yang sedang

dalam keadaan beroperasi ?

Bila ingin mengetahui berapa

host yang aktif dalam sebuah jaringan, harus mengetahui dulu berapa subnet

masknya.

#nmap 10.252.108.0/24 -sL

Ada 34 host yang sedang aktif

dalam jaringan 10.252.108.0 / 24.

Bila dispesifikkan 1 host hasilnya seperti

gambar di bawah ini.

Bila menggunakan opsi di atas,

tidak bisa untuk mengetahui host tersebut aktif / tidak. Bisa dilihat dari

baris terakhir output menunjukkan 0 hosts up.

Saat dilakukan pengecekan pada wireshark, hasilnya

menjadi warna merah yang menandakan ada yang tidak normal dengan jaringan

tersebut karena ada proses nmap.

Bila dilihat dari graphnya, proses nmap

hanya menanyakan port tersebut sedang aktif / tidak. Ip yang melakukan nmap

mengirim SYN, kemudian dibalas oleh ip target SYN+ACK, setelah ip yg melakukan

nmap menerima SYN+ACK tersebut, akses langsung diputus.

2.

Jalankan nmap dengna

menggunakan option : -Sp

a.

Ada berapa host yang sedang

dalam keadaan beroperasi ?

Sama dengan nmap sebelumnya, untuk

mengetahui host yang aktif dalam sebuah jaringan, kita harus mengetahui dulu subnet

masknya.

#nmap 10.252.108.0/24 -sP

Bila dispesifikasikan pada 1 host.

Pada percobaan diatas, terlihat 1 host

yang sedang beroperasi. Tampak pada baris terakhir, yaitu 1 hosts up scanned in

0.20 seconds.

b.

Adakah perbedaan hasil dengan

menggunakan option –sL ?

Sebutkan perbedaannya dan

jelaskan maksud dari informasi tambahan yang muncul !

Ada perbedaan antara hasil nmap yang menggunakan

option –sL dengan –sP pada host yang sedang beroperasi. Pada option –sL host

yang sedang beroperasi 0, sedangkan untuk option –sP host yang sedang

beroperasi 1. Pada option –sP ada informasi tambahan yang muncul, yaitu waktu

untuk host dijalankan dan informasi MAC Address.

3.

Tambahkan option “-v” pada

percobaan 2.

a.

Amati perbedaan hasil yang

ada! Beri komentarmu!

Perbedaan

yang terjadi beberapa percobaan sebelumnya dengan percobaan dengan option –sP

–v. Tampak lebih jelas informasi-infomasi yang ditampilkan. Pada percobaan ini

kita bisa mengetahui waktu saat kita melakukan ping. Tidak hanya saat dilakukan

ping, setiap tahap akan ditampilkan. Seperti resolusi parallel DNS. Kita juga

bisa mengetaui tepat data dibaca, yaitu ada baris Read data files from. File

dibaca pada direktori /usr/bin/../share/nmap. Selain kita bisa melihat host

yang sedang beroperasi, kita juga bisa mengetahui ukuran paket raw yang

terkirim, dan yang diterima.

Percobaan

C.2. Hosts scan

Langkah

percobaan

1.

Lakukan pemindaian ke alamat

host : 10.252.108.8 dengan memakai teknik pemindaian

a.

–F

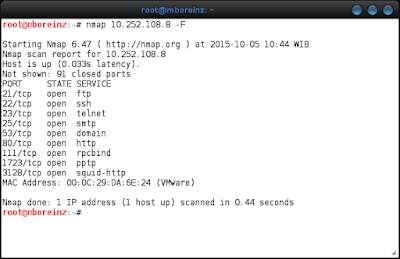

Hasil output seperti gambar

tersebut, menampilkan semua port yang terbuka pada ip target.

b.

–sV

Lakukan pengecekan pada TCP

Flow dari kedua opsi di atas. Walaupun opsi berbeda tetapi tcp flow yg

dihasilkan sama, ip yang melakukan nmap mengirimkan SYN. Kemudian ip target

membalas dengan SYN+ACK. Langsung diputus oleh ip yg melakukan nmap dengan

mengirimkan RST.

1.

Catat dan bandingkan hasil

dari kedua opsi diatas ! Beri komentarmu!

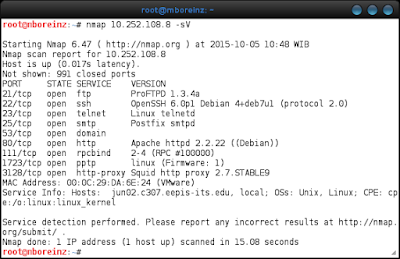

Hasil dari output kedua opsi tersebut

sangat berbeda, tetapi untuk tcp flow nya sama.

Untuk

percobaan pertama, dilakukan pemindaian ke alamat host dengan opsi –F akan

terlihat beberapa host yang telah tersedia atau open, dengan rincian nomor

port, state(status), dan service(nama host). Dan juga kita dapat melihat MAC

Address dari komputer kita serta ada berapa host yang sedang beroperasi.

Sedangkan

pada percobaan kedua, menggunakan opsi –sV. Hampir sama dengan percobaan pertama,

namun untuk opsi –sV ini lebih detail lagi dari informasi host yang tesedia

atau open. Ada 1 kolom tambahan disamping kolom service, yaitu kolom version,

yang menunjukkan versi dari setiap host yang ada. Dibawah baris informasi MAC

Address, kita dapat melihat service info dari host yang digunakan, informasi OS

nya, dll.

Percobaan C.3. Host scan dengan menggunakan script

yang telah disediakan oleh nmap

- Dengan

menggunakan manual dari nmap :

a.

Di folder mana, scripts nmap disimpan

dalam sistem

Dengan

menggunakan comman whereis nmap, kita dapat mengetahui di direktori mana script

nmap disimpan. Dari percobaan diatas, dapat kita ketahui nmap disimpan di

direktori :

-

/usr/bin/nmap - /usr/share/nmap

-

/usr/lib/nmap - /usr/share/man/manl/nmap.1.gz

-

/usr/bin/X11/nmap

Aplikasi

nmap yg biasa dijalankan terdapat di /usr/bin/nmap

b.

Jelaskan penggunaan dari scripts (-sC) !

Argumen

--scanflags dapat berupa nilai flag numerik

seperti 9 (PSH dan FIN), namun menggunakan nama simbolik lebih mudah. Gabungkan

saja sembarang kombinasi URG,ACK, PSH, RST, SYN,

dan FIN.

Sebagai contoh, --scanflags

URGACKPSHRSTSYNFIN menset

semuanya, meskipun ia tidak terlalu bermanfaat untuk pemeriksaan. Urutan

spesifikasi tidaklah relevan.

Selain dengan

menspesifikasikan flag yang diinginkan, anda dapat pula memberikan jenis scan

TCP (seperti

-sA atau -sF).

Jenis dasar tersebut memberitahu Nmap bagaimana menginterpretasikan respon.

Sebagai contoh, SYN scan menganggap no-response sebagai indikasi port filtered,

sementara FIN scan mengganggapnya sebagai open|filtered.

Nmap akan berperilaku sama dengan jenis scan dasar, kecuali ia akan menggunakan

flag TCP yang anda spesifikasikan Jika anda tidak menspesifikasikan tipe dasar,

akan digunakan SYN scan.

2. Lakukan pemindaian ke alamat host :

10.252.108.8 dengan menggunakan opsi –sC. Amati perbedaan hasil dari perintah

yang dijalankan pada percobaan nomor 2.

Tugas

- Jalankan nmap dengan menggunakan teknik TCP half open atau dengan menggunakan opsi –sS. Amati paket anatara host anda dan host target dengan menggunakan wireshark. Apakah yang dimaksud dengan half-open dengan melihat hasil dari analisa paket anda? Gambarkan diagram TCPnya

2. Dengan

menggunakan referensi dari http://www.sans.org/reading_room/whitepapers/hackers/fundamentalscomputer-hacking_956, apa yang

harus dilakukan oleh hacker untuk mengetahui informasi dari hosts target

yang akan diserang ?

Yang

harus dilakukan oleh hacker untuk mengetahui informasi dari hosts target yang

akan diserang ada 3 tahap, yaitu Foot Printing, Scanning, Enumeration.

-

Foot

Printing adalah kemampuan untuk mendapatkan informasi tentang

oragnisasi. Informasi ini termasuk dari teknologi yang digunakan, seperti

internet, intranet, remote access, dan extranet. Dengan tambahan, teknologi

untuk polisi keamanan dan prosedur harus tetap di eksplore. Ada beberapa

langkah yang harus dilakukan oleh hacker untuk membuat foot printing dari

organisasi adalah tentukan cakupan aktivitas dari foot printing anda, network

enumeration adalah sebuah teknik untuk mengidentifikasi nama domain dan

jaringan asosiasi yang berhubungan pada beberapa organisasi, interogasi DNS,

dan Network Reconnaissance.

-

Scanning adalah

salah satu tahap dasar untuk memetakkan suatu jaringan adalah menampilkan ping

sweep yang otomatis pada batasan IP address dan network block untuk menentukan

jika sistem hidup.

-

Enumeration.

Setelah

mendapatkan informasi dari tahap scanning, seorang hacker akan memulai aksinya

dengan informasi yang telah diperoleh. Hacker akan mencoba setiap kemungkinan

yang ada. Setiap port, setiap ip address akan dicoba kelemahannya untuk

mendapatkan hak akses pada sistem tersebut.

3. Beri kesimpulan dari percobaan-percobaan yang telah anda

lakukan diatas !

Port

adalah suatu alamat pada stack jaringan kernel, sebagai cara dimana transport

layer mengelola koneksi dan melakukan pertukaran data antar komputer. Port yang

terbuka mempunyai resiko terkait dengan exploit. Perlu dikelola port mana yang

dibuka dan mana yang ditutup untuk mengurangi terjadinya exploit. Ada beberapa

utility yang bisa dipakai untuk melakukan diagnosa terhadap sistem service dan

port kita. Utility ini melakukan scanning terhadap sistem untuk mencari port

mana saja yang terbuka, ada juga sekaligus memberikan laporan kelemahan sistem

jika port ini terbuka. Port scanner merupakan program yang didesain untuk

menemukan layanan apa saja yang dijalankan pada host jaringan. Misalnya ada

cracker yang sudah mengetahui bahwa host menjalankan proses ftp server, ia

dapat menggunakan kelemahan-kelemahan yang ada pada ftp server untuk

mendapatkan akses. Kita dapat mengambil kesimpulan bahwa layanan yang tidak

benar-benar diperlukan sebaiknya dihilangkan untuk memperkecil resiko keamanan

yang mungkin terjadi.

Penggunaan

nmap relatif mudah dan efektif dalam melakukan eksplorasi jaringan atau audit

keamanan. Dalam proses scanning, nmap memghasilkan dan merequest paket ip dalam

jumlah besar sehingga memungkinkan terganggunya lalu lintas data dalam

jaringan. Dengan melihat prosesnya, port scanning dapat dideteksi dengan

mengawasi host-host yang aktif mengirimkan paket dengan port yang berubah-ubah.

HPING3

1. ICMP

Ping

hping3 -1 10.252.108.8

1. ACK scan on port

80

hping3 –A 10.252.108.8 -p 80

1. UDP scan on port

80:

hping3

-2 10.252.108.8 –p 80

1. Collecting Initial

Sequence Number

hping3

10.252.108.8 –Q –p 139 -S

1. SYN scan on port

50-60

1. FIN,PUSH and URG

scan on port 80

1. Scan entire subnet

for live host

Intercept all traffic containing HTTP signature

Kesimpulan

Hping3 adalah tool jaringan yang

bekerja dengan mengirimkan paket-paket TCP/IP ke alamat tujuan dan menampilkan

balasan dari tujuan sama seperti ICMP replies. Dengan menggunakan hping3 kita

dapat melakukan tes aturan dari firewall, melakukan scanning port dengan cepat,

tes performa dari jaringan menggunakan protocol yang berbeda, ukuran paket,

tipe service, dan fragmentasi, traceroute suatu alamat dari protocol yang

berbeda, melakukan audit tumpukan TCP/IP, dll.